Schlecht ist, wenn man sich Ransomware einfängt, gut wenn diese bei der Ausführung abstürzt. Genau das ist bei einem Kunden geschehen. BrowserMe ist dabei nur der Anfang gewesen, da dieser weitere “Kollegen” aus dem Internet nachgeladen hatte.

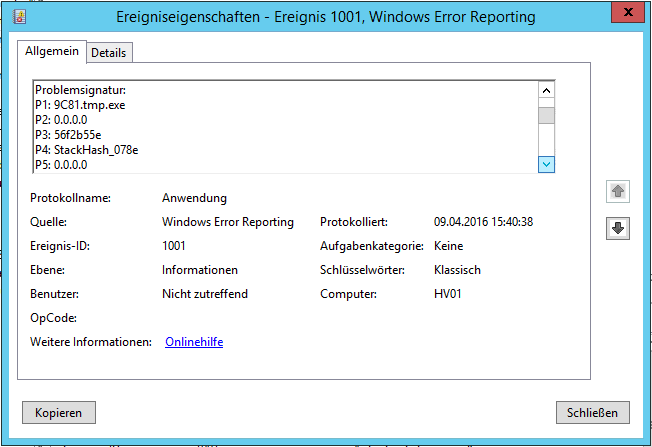

Das Monitoring der Ereigisprotokolle eines Kundenservers meldete einen Fehler. Bei genauerer Betrachtung wurden wir zunächst stutzig:

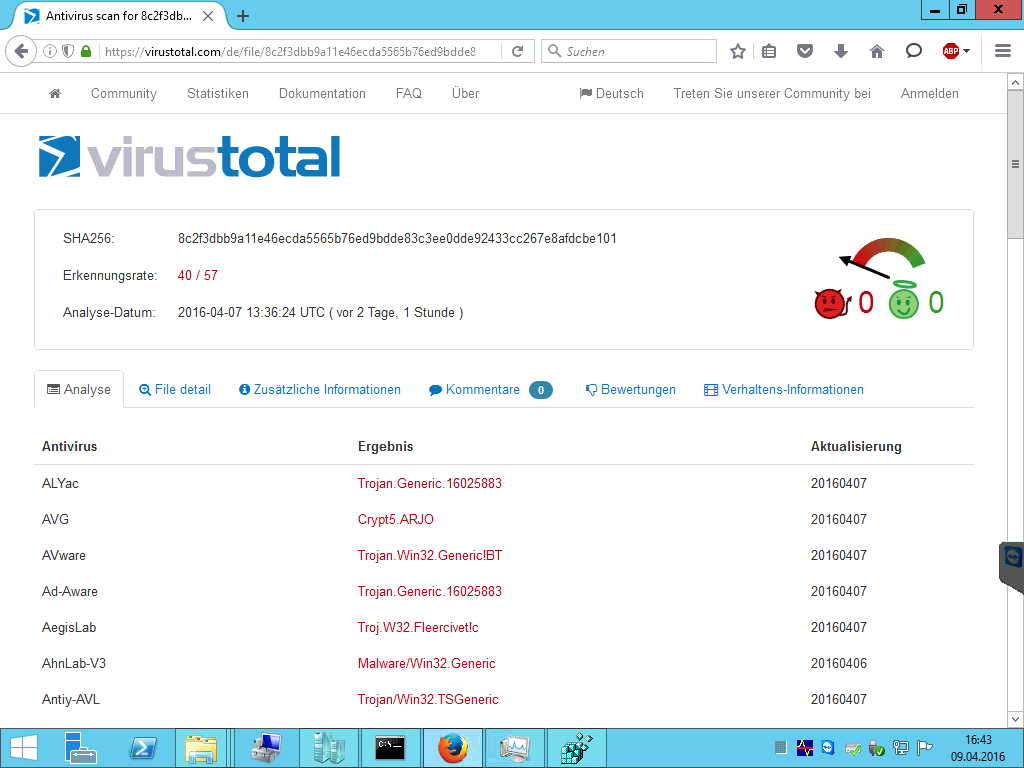

Eine Datei mit seltsamen Namen, verdächtig. Eine kurze Suche nach dieser zeigte, das sie sich im Temp-Ordner des Administrators befand. Neben dieser waren dort noch andere Exe- als auch eine Reihe ungewöhnlicher weiterer Dateien. Diese untersuchten wir via VirusTotal:

Eine Datei mit seltsamen Namen, verdächtig. Eine kurze Suche nach dieser zeigte, das sie sich im Temp-Ordner des Administrators befand. Neben dieser waren dort noch andere Exe- als auch eine Reihe ungewöhnlicher weiterer Dateien. Diese untersuchten wir via VirusTotal:

Somit war klar, das der Server infiziert wurde. Ein Blick in die Autostart-Einträge via AutoRuns förderte dann BrowserMe zu Tage. Dieser war unter “%appdata%\BrowserMe” als “GoogleUpdate.exe” gespeichert und aktiv im System. Dieser Prozess wurde beendet und sogleich begann die Suche, wie man die Malware entfernt. Einen guten Überblick aller relevanter Dateien und Registry-Einstellungen liefert Dr.Web:

Somit war klar, das der Server infiziert wurde. Ein Blick in die Autostart-Einträge via AutoRuns förderte dann BrowserMe zu Tage. Dieser war unter “%appdata%\BrowserMe” als “GoogleUpdate.exe” gespeichert und aktiv im System. Dieser Prozess wurde beendet und sogleich begann die Suche, wie man die Malware entfernt. Einen guten Überblick aller relevanter Dateien und Registry-Einstellungen liefert Dr.Web:

Der Temp-Ordner wurde geleert, die Dateien unter AppData usw. wurden entfernt. Diese sind teilweise versteckt, folglich muss die Anzeige im Explorer aktiviert oder via Eingabeaufforderung die Attribute oder die Dateien gelöscht werden.

Das Säubern des Autostarts war erst nach einem Neustart möglich. Voriges Löschen des Registry-Eintrags half nicht, da dieser kurze Zeit später automatisch neu angelegt wurde.

Wie kamen die Schädlinge auf das System?

BrowserMe dürfte anhand der Zeitstempel der Anfang gewesen sein. Der genaue Infektionsweg ist in diesem Fall noch nicht klar, vermutlich wurde der Server via RDP kompromitiert. Gestützt wird dieser Verdacht von dem Umstand, das ein schwaches leicht zu erratendes Kennwort für das Administrator-Konto (Nicht von uns!) verwendet als auch das am vermeintlichen Infektionstag ein neues Benutzerkonto mit dem Namen “dbservice” angelegt wurde (scheinbar der Zweitweg für den Angreifer, falls “Administrator” nicht mehr funktioniert). Da der Server per RDP nicht direkt vom Internet aus erreichbar ist, könnte es sein, das der Router eine Schwachstelle aufweist oder einer der Arbeitsplatz-Computer infiziert ist. Diese Möglichkeiten werden derzeit noch untersucht.

Jedenfalls wurde das unbekannte Konto gesperrt und das Administrator-Kennwort geändert. Ferner wurde das System auf weitere (bösartige) Veränderungen untersucht. Aufgefallen ist dabei bislang nichts weiter.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 10 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Schreibe einen Kommentar