Die zu diesem Zeitpunkt (30.03.2023) aktuelle Desktop-App der 3CX-Telefonanlage ist von einer Supply-Chain-Attacke betroffen. Im Idealfall verhindert ein aktueller sowie moderner Virenschutz und ebenso die Firewall das eine Aktualisierung auf diese Version stattfindet und falls sie bereits installiert ist, das entsprechende Malware-URLs kontaktiert werden können.

Die aktuellen Meldungen gelten nur für die auf Electron-basierende aktuelle Desktop-App für Windows und macOS.

Ausdrücklich nicht betroffen ist die Legacy Desktop-App, der WebClient und die Progressive Web App (PWA) sowie alle Smartphone-Apps. Die PBX an sich scheint davon ebenfalls nicht betroffen zu sein.

Offizielle Meldungen und weitere Informationen finden sich hier:

3CX Blog – 3CX DesktopApp Security Alert

3CX Blog – Sicherheitswarnung zur 3CX Desktop App

3CX Forum – 3CX DesktopApp Security Alert <- Hier gibt es aktuelle und offizielle Update-Meldungen auf Englisch

3CX Forum – Sicherheitswarnung zur 3CX Desktop App <- Hier gibt es aktuelle und offizielle Update-Meldungen auf Deutsch

Weitere Links zum Thema:

3CX – Forum – Threat alerts from SentinelOne for desktop update initiated from desktop client

Borns IT- und Windows-Blog – 3CX Desktop-App in Supply-Chain-Attack infiziert (29. März 2023)

Deskmodder.de – Sicherheitsvorfall bei der 3CX Desktop App Version 18.12.407 & 18.12.416

heise online – VoIP-Software 3CX verteilt Schadcode nach Sideloading-Angriff

Update 30.03.2023 – 19:14

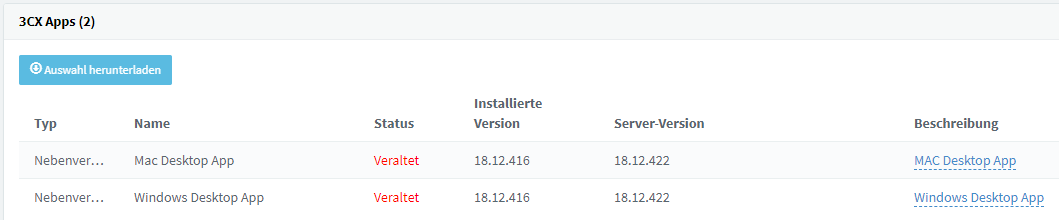

Mittlerweile gibt es aktualisierte Apps die auf der PBX eingespielt bzw. verteilt werden können:

Update 30.03.2023 – 20:36

Update 30.03.2023 – 20:36

Im deutschen 3CX Blog ist zu lesen, das Mandiant mit der Untersuchung des Vorfalls beauftragt wurde. Ferner soll es in ein-zwei Tagen weitere App-Updates geben, die dann mit einem neuen Zertifikat signiert sind:

3CX Blog – 3CX Desktop App – Sicherheitswarnung – Mandiant mit Untersuchung beauftragt

Update 31.03.2023 – 22:43

Ein paar weitere Links:

heise online – BSI: Alarmstufe Orange wegen Trojaner in 3CX-Softphone-App

3CX Blog – Chrome blockiert neuesten 3CX MSI Installer

Update 01.04.2023 – 13:09

Mittlerweile gab es auch Mailings an Partner und Kunden bzw. diese Nachrichten kamen teils erst jetzt an. Bei ca. 600.000 Kunden weltweit kann so eine Kampagne, gemeint ist der Mail-Versand an alle, durchaus einige Zeit in Anspruch nehmen.

Als (imho erstes) Zeichen für Wiedergutmachung werden alle kostenpflichtigen Subskriptionen um drei Monate verlängert. Ferner erhalten Partner je nach Stufe zusätzliche Lizenzen mit einer Laufzeit von einem Jahr kostenfrei.

Update 01.04.2023 – 16:25

Folgt man den verschiedenen Einträgen in den 3CX Foren scheint der eine oder andere Virenscanner weder die kompromittierten App-Versionen noch die ggf. heruntergeladene Malware zu erkennen. Zusätzliche Hilfestellung kommt z.B. von Nextron Systems mit THOR Lite:

3CX Forum – Forensic Scanner Nextron THOR

Ferner gibt es die eine oder andere Diskussion darüber, ob der Webclient oder die PWA ein ausreichender Ersatz zur Desktop-App sind. Ein Blog-Post dazu findet sich hier:

3CX Blog – No to Electron, yes to PWA or Windows Legacy App

Sowohl der Webclient als auch die aktuelle Desktop-App reichen oft nicht aus, da weitere Integration und vor allem TAPI fehlen. Zudem ist die TAPI in der Legacy-App nicht unbedingt verwendungsfähig (siehe Windows: LINEERR_NOTREGISTERED 0x80000047 und 0x80000048 LINEERR_OPERATIONFAILED bei TAPI-kompatiblen Anwendungen).

So nebenbei bemerkt: Wir und die von uns betreuten bzw. verwalteten Kunden hatte noch Glück. Zwar ist auf allen PBXen bereits Update 7 seit Montag, spätestens Dienstag installiert, aber mit der Verteilung der zu diesem Zeitpunkt aktuellen bzw. kompromittierten Desktop-App (für Windows) hatten wir noch nicht begonnen.

Apropos App: Eine neue Version der Desktop-App(s), die zudem mit einem neuen Zertifikat signiert wurde, befindet sich bereits bei Mandiant zur Überprüfung.

Update 01.04.2023 – 20:19

In den 3CX Foren wurden bereits Mittel und Wege (durch User) aufgezeigt, wie man die Desktop-App deinstallieren kann. Mittlerweile gibt es einen eigenen Blog-Post hierzu:

3CX Blog – Deinstallieren der Desktop-App

Update 02.04.2023 – 11:31

Hier der aktuellste Beitrag aus dem 3CX Blog:

3CX Blog – Update zum Sicherheitsvorfall: Samstag, 1. April 2023

Update 04.04.2023 – 14:19

Im 3CX Blog gibt es einen weiteren Beitrag der sich mehr oder weniger über das Für und Wider der verschiedensten Apps beschäftigt bzw. eher den Standpunkt vertritt, man solle doch PWA und WebClient nutzen und nicht die Desktop-Apps. Nun es gibt verschiedene Gründe warum die Nutzer nach wie vor die Desktop-Apps nutzen. Hinsichtlich der Legacy-App beispielsweise die Integration mit div. Anwendungen oder auch TAPI. BLF ist ebenfalls so ein Thema was eher für die Desktop-Apps spricht. Das Thema wird teils heiß in den Foren diskutiert.

3CX Blog – Wählen Sie PWA oder Windows Legacy App statt Electron

Bei heise gibt es zudem weitere, leider schlechte Nachrichten:

heise online – Unterwanderte VoIP-Software Softphone von 3CX kann auch Backdoor installieren

Update 07.04.2023 – 10:34

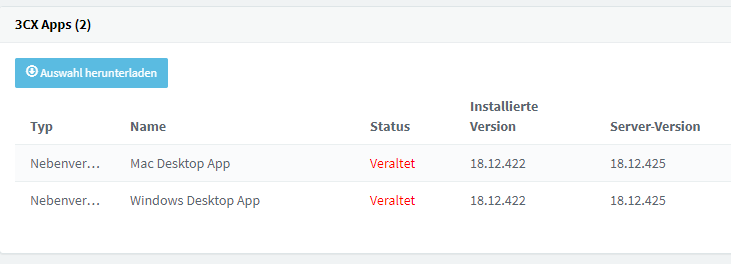

Wie man im 3CX Blog und im eigens eingerichteten Forum-Thread nachlesen kann, wurden neue App-Versionen veröffentlicht:

3CX Blog – New Desktop App Build Number 18.12.425 Released

3CX Forum – Supply Chain Attack Info & Support

Sowohl über den Blog-Beitrag als auch auf den PBXen an sich kann der Download erfolgen:

Update 11.04.2023 – 14:00

Update 11.04.2023 – 14:00

Für die Umstände gibt es eine weitere Wiedergutmachung vom Hersteller:

3CX Blog – 3CX bietet 15% Cashback für den 2023 Umsatz

Und noch einen weiteren Beitrag gibt es:

3CX Blog – So setzen Sie Passwörter zurück und sichern die Admin-Konsole

Dieser dürfte speziell für diejenigen Interessant sein, die von einer Infektion betroffen waren und womöglich durch einen Info-Stealer die Kennwörter aus dem Browser entwendet wurden. Dies trifft dann u.a. den 3CX-Webclient als auch Verwaltungskonsole.

Update 11.04.2023 – 15:13

Und schon gibt es den nächsten Beitrag mit ersten Infos von Mandiant:

3CX Blog – Sicherheitsupdate: Erste Ergebnisse von Mandiant

Update 11.04.2023 – 20:37

Und noch ein Beitrag zum kommenden Update 7A für 3CX 18:

3CX Blog – Update 7A – Fokus auf Sicherheit

Da kommen einige Änderungen auf uns PBX-Admins und -Anwender zu.

In die PWA, die jetzt noch mehr empfohlen wird, hält endlich das BLF Einzug. In Sachen Sicherheit kommen viele Änderungen und endlich wird das Thema mit den Klartext-Kennwörtern angegangen.

Update 20.04.2023 – 21:36

Heute wurden gleich drei Beiträge die mehr oder weniger mit der Attacke zu tun haben veröffentlicht:

3CX Blog – Sicherheitsupdate von Donnerstag, den 20. April 2023 – Initial Intrusion Vector gefunden

Wie versprochen liefert 3CX Transparenz zum Angriff. Interessant zu lesen wie es wohl abgelaufen ist. Es sieht so aus als sei der PBX-Hersteller kein gezieltes Opfer gewesen, sondern gewissermaßen eine Art “Beifang” durch die Infektion von X_Trader, einer ehemaligen Finanzsoftware. Möglicherweise ein Glückstreffer oder gar Jackpot für die Angreifer und es bleibt die Frage wer in Folge der Kompromittierung von X_Trader noch alles betroffen ist.

3CX Blog – Taten statt Worte – Unser 7-Schritte-Sicherheits-Aktionsplan!

Ein Plan wie 3CX die Sicherheit erhöhen möchte. Es gibt viel zu tun.

Und einmal mehr das Thema ob PWA oder Desktop-App:

3CX Blog – Welcher Client? PWA vs. Desktop vs. Native App

Imho kann der Webclient und die PWA niemals alles machen und können wie es bei einer nativen Desktop-App der Fall ist. Ein weiteres Problem mit dem Webclient und der PWA liegt zudem darin, das nicht überall Microsoft Edge oder Google Chrome verwendet wird. Bislang sind beispielsweise Firefox-User bzw. alle die alternative Browser verwenden in manchen Funktionen außen vor.

Eine weitere Aussage aus dem letztgenannten Beitrag lässt (mich) zudem aufhören:

"Wir erwägen jetzt die Entwicklung einer neuen nativen Windows-App, die wie die iOS- und Android-App aussehen wird. Diese würde über den Microsoft Store vertrieben. Dies macht es nicht nur inhärent sicher, weil der Store die Sicherheit der Apps vor dem Hochladen überprüft, sondern auch, weil es im Falle eines Sicherheitsereignisses eine viel schnellere und automatische Reaktion ermöglicht."

Eine Desktop-App nur über den Microsoft Store? Nein bitte nicht.

Zum einen ist nicht wirklich gegeben das es über diesen Weg sicherer wird bzw. ist, denn auch die App-Stores, ganz gleich von welcher Plattform und Anbieter, wurden und werden trotz aller Bemühungen immer wieder unterwandert.

Zum anderen und aus meiner Perspektive viel relevanter ist der Umstand, das der Microsoft Store nicht in jeder Kunden-Umgebung verwendet wird oder gar zugelassen ist. So habe ich bereits Kunden erlebt, die sich aus diesem Anlass nach anderen Anwendungen umgeschaut haben, nachdem so mancher Anbieter auf “Microsoft Store-only” gewechselt ist und so die bislang etablierten und erprobten Mechanismen hinfällig geworden waren.

Nimmt man uns (Administratoren) die Möglichkeit eine Anwendung ordentlich über bestehende Software- und Updateverteilungsmechanismen auszurollen und zu verwalten, wird es nahezu unausweichlich werden sich eine Alternative suchen zu müssen.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 10 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Schreibe einen Kommentar