Verwendet man im Windows-Netzwerk mit Active Directory die Zertifikatdienste und möchte die Zertifikatverteilung als auch Erneuerung nicht per Hand durchführen, bietet sich die automatische Zertifikatverteilung an.

Anbei eine Beispiel-Konfiguration der Gruppenrichtlinie als auch der Zertifizierungsstelle unter Windows Server 2008 R2.

Allgemein

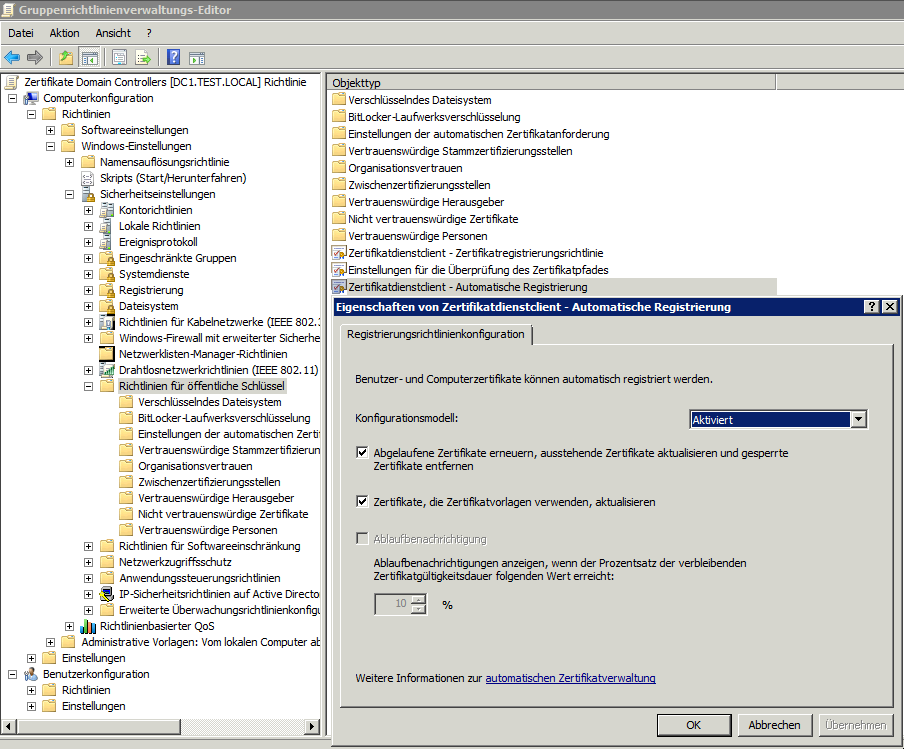

Um den Mechanismus der automatischen Zertifikatverteilung nutzen zu können, muss eine Gruppenrichtlinie konfiguriert werden:

Computer- ODER Benutzerkonfiguration – Richtlinien – Windows-Einstellungen – Sicherheitseinstellungen – Richtlinien für öffentliche Schlüssel – Zertifikatdienst-Automatische Registrierung

Das Konfigurationsmodell setzt man auf “Aktiviert”.

Nun kann man die Einstellungen

Abgelaufene Zertifikate erneuern, ausstehende Zertifikate aktualisieren und gesperrte Zertifikate entfernen

und

Zertifikate, die Zertifikatvorlagen verwenden, aktualisieren

für Benutzerzertifikate zusätzlich noch die Einstellung

Ablaufbenachrichtigung

aktivieren.

Computer-Zertifikate

Verwendet man die Original-Vorlage für Computer-Zertifikate, dann muss folgende Richtlinie konfiguriert werden:

Computerkonfiguration – Richtlinien – Windows-Einstellungen – Sicherheitseinstellungen – Richtlinien für öffentliche Schlüssel – Einstellungen der automatischen Zertifikatanforderung

Dort mit der rechten Maustaste auf “Neu – Automatische Zertifikatanforderung” klicken und dem Assistenten folgen.

Dies entspricht dem “klassischen Weg”. Man kann mittels einer “Doppelten Vorlage” die automatische Anforderung für Computer-Zertifikate ohne die oben genannte Gruppenrichtlinien-Einstellung konfigurieren.

- “Server-Manager” öffnen.

- Zu “Rollen – Active Directory-Zertifikatsdienste – Unternehmens-PKI – Zertifikatvorlagen” wechseln.

- Die Zertifikatvorlage “Computer” mit der rechten Maustaste anklicken und “Doppelte Vorlage” auswählen.

- Einen Namen für die “neue” Vorlage vergeben und zur Registerkarte “Sicherheit” wechseln.

- Der Benutzergruppe “Domänencomputer” die Berechtigung “Automatisch registrieren” erteilen.

Nun muss die “alte” Vorlage zurückgezogen und die neue Vorlage zugeteilt werden.

- “Server-Manager” öffnen.

- Zu “Rollen – Active Directory-Zertifikatsdienste -NAME DER CA – Zertifiaktvorlagen” wechseln.

- Die Zertifikatvorlage “Computer” löschen.

- Mit der rechten Maustaste auf “Zertifikatvorlagen” klicken und “Neu – Auszustellende Zertifikatvorlage” auswählen.

- Die neue Zertifikatvorlage hinzufügen.

Benutzer-Zertifikate

Damit die automatische Zertifikatverteilung für Benutzer funktioniert, muss das Benutzerkonto im Active Directory mit einer E-Mail-Adresse konfiguriert sein und eine “Doppelte Vorlage” in der Zertifizierungsstelle konfiguriert werden:

- “Server-Manager” öffnen.

- Zu “Rollen – Active Directory-Zertifikatsdienste – Unternehmens-PKI – Zertifikatvorlagen” wechseln.

- Die Zertifikatvorlage “Benutzer” mit der rechten Maustaste anklicken und “Doppelte Vorlage” auswählen.

- Einen Namen für die “neue” Vorlage vergeben und zur Registerkarte “Sicherheit” wechseln.

- Der Benutzergruppe “Domänen-Benutzer” die Berechtigung “Automatisch registrieren” erteilen.

Tipp: Auf der Registerkarte “Allgemein” die Option “Nicht automatisch neu registrieren wenn ein identisches Zertifikat bereits in Active Directory gespeichert ist” aktivieren. Dadurch wird verhindert, das ein neues Zertifikat ausgestellt wird, wenn sich ein Benutzer an mehreren Computern anmeldet.

Nun muss die “alte” Vorlage zurückgezogen und die neue Vorlage zugeteilt werden.

- “Server-Manager” öffnen.

- Zu “Rollen – Active Directory-Zertifikatsdienste -NAME DER CA – Zertifiaktvorlagen” wechseln.

- Die Zertifikatvorlage “Benutzer” löschen.

- Mit der rechten Maustaste auf “Zertifikatvorlagen” klicken und “Neu – Auszustellende Zertifikatvorlage” auswählen.

- Die neue Zertifikatvorlage hinzufügen.

Sobald die Gruppenrichtlinie greift, werden Zertifikate automatisch verteilt, erneuert und ggf. entfernt.

Je nach Zertifikatvorlage müssen weitere Konfigurationsschritte vorgenommen werden.

Vorsicht Falle: Nutzt man die automatische Zertifikatverteilung, dann werden manuell erstellte Zertifikate aus dem Zertifikatspeicher entfernt, sofern die GPO-Einstellung

“Computerkonfiguration – Richtlinien – Windows-Einstellungen – Richtlinien für öffentliche Schlüssel – Zertifikatdienstclient – Automatische Registrierung” – “Zertifikate, die Zertifikatvorlagen verwenden, aktualisieren”

aktiviert ist. Dies geschieht immer dann, wenn keine passende Vorlage vorhanden ist.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 10 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Wo finde ich das

Computer-Zertifikate

Verwendet man die Original-Vorlage für Computer-Zertifikate, dann muss folgende Richtlinie konfiguriert werden:

Computerkonfiguration – Richtlinien – Windows-Einstellungen – Sicherheitseinstellungen – Richtlinien für öffentliche Schlüssel – Einstellungen der automatischen Zertifikatanforderung

den Punkt gibt es nicht

Sorry habe ich doch gefunden

Dann bin ich ja beruhigt 😉

Funktioniert das Verfahren nur mit Windows Servern? Ich suche ein Verfahren, um Client-Zertifikate automatisch aktualisieren zu können, die eine kurze Dauer von 90 Tagen haben (Einsatz von Letsencrypt-Zertifikaten).

Das im Beitrag genannte Szenario bezieht sich auf Windows-Netzwerk mit Active Directory und interner Zertifikatsinfrastruktur.

Für Let’s encrypt und Windows gibt es andere Lösungen wie z.B.

https://community.letsencrypt.org/t/windows-iis-support-official/4142/3

Damit habe ich allerdings keine Erfahrung.

„Server-Manager“ öffnen.

Zu „Rollen – Active Directory-Zertifikatsdienste – Unternehmens-PKI – Zertifikatvorlagen“ wechseln.

In welcher Serverversion ist dieser Punkt im Server Manager zu finden?

Ok, 8 Jahre später findet man das, wenn man in der Zertifizierungsstelle die Zertifikatsvorlagen mit rechts anklickt und verwalten auswählt.

In der sic dann öffnenden Zertifikatsvorlagenkonsole kann man dann die beschriebenen Schritte für Computer-Zertifikate durchführen.

Seinerzeit wurde der Beitag auf Basis von Windows Server 2008 R2 geschrieben, im wesentlichen ist das meines Wissens nach auch heute noch so.

Computerkonfiguration – Richtlinien – Windows-Einstellungen – Sicherheitseinstellungen – Richtlinien für öffentliche Schlüssel – Einstellungen der automatischen Zertifikatsanforderung

den Punkt gibt es nicht mehr unter Win 7. Ich muss bei Microsoft ein Hotfix herunterladen, bekomme es aber nicht mehr, weil Win 7 Support nicht mehr unterstützt wird. Habe aber Win 7 aus speziellen Gründen heute (29.12.2021) installiert. Jetzt kann ich das Zertifikat von Web.de E-Mail nicht installieren, weil die Webseite angeblich aus Sicherheitsgründen bei keinem Browser mehr geöffnet werden kann, weil angeblich die HTTPS Verbindung fehlt. Das ist völliger Blödsinn. Unter Win 10 funktioniert es doch auch und Web.de benutzt eine HTTPS Verbindung. Bei meinem alten Win 7 PC hat es doch auch funktioniert, aber jetzt plötzlich nicht mehr? Also ich finde die Vorgehensweise von Microsoft eine Sauerei. Ich entscheide, was ich auf meinem Computer installiere und bin mir der Sicherheitsrisiken sehr bewusst.

Der Beitrag bezieht sich auf Zertifikate im Unternehmensnetzwerk und hat nichts mit öffentlichen Zertifikaten zu tun.

> Ich muss bei Microsoft ein Hotfix herunterladen, bekomme es aber nicht mehr, weil Win 7 Support nicht mehr unterstützt wird.

> Also ich finde die Vorgehensweise von Microsoft eine Sauerei.

Das ist keine spezielle Vorgehensweise von Microsoft. Andere Betriebssystem-Hersteller und Anbieter liefern ebenfalls keine Updates mehr oder bieten keinen Support mehr an, wenn eine Version veraltet und abgekündigt ist.

> Jetzt kann ich das Zertifikat von Web.de E-Mail nicht installieren, weil die Webseite angeblich aus Sicherheitsgründen bei keinem Browser mehr geöffnet werden kann, weil angeblich die HTTPS Verbindung fehlt.

Wenn dem Zertifikat das Web.de liefert Windows 7 nicht vertraut, dann ist das Scheitern des Verbindungsaufbaus völlig richtig. Das gilt für alle nicht vertrauenswürdigen Verbindungen, andernfalls wäre das ja ein Sicherheitsrisiko und würde verschlüsselte Verbindungen ad absurdum führen.

> Das ist völliger Blödsinn.

> Unter Win 10 funktioniert es doch auch und Web.de benutzt eine HTTPS Verbindung.

Das ist kein Bödsinn, sondern Windows10 ist halt schlicht auf dem aktuellen Stand und Windows 7 eben nicht. In der Zwischenzeit seit dem Lebens-/Support-Ende von Windows 7 sind Zertifikate abgelaufen, wurden Zertifikate geändert, uvm. daher passt das schlicht weg nicht mehr.

> Ich entscheide, was ich auf meinem Computer installiere und bin mir der Sicherheitsrisiken sehr bewusst.

Dann muss man sich mit den Einschränkungen die der Einsatz eines nicht-unterstützenden Betriebssystems mit sich bringt auch arrangieren.

Ich habe gerade die Zertifikatsvorlagen unserer PKI modernisiert (Standardvorlagen dubliziert und auf Windows Server 2016 angehoben) und wollte mal fragen warum die (Rundererneuerten) Vorlagen nicht in der GPO im Assistenten auftauchen

Computerkonfiguration > Richtlinien > Sicherheitseinstellungen > Richtlinien für öffentliche Schlüssel > Einstellungen der automatischen Zertifikatanforderung > (Kontextmenü > Neu > Automatische Zertifikatanforderung…) Assistent für automatische Zertifikatanforderung > Weiter > Auswahl Vorlage > Weiter und dann Leere Liste, bzw. keine Auswahl möglich