Nachfolgend ein kleiner Abriss meiner persönlichen Best-Practice für einen Windows Server Domänencontroller in einem neuem Netzwerk.

Gleich vorweg sei erwähnt, das dieser Artikel keinen Anspruch auf Vollständigkeit und Sicherheit erhebt. Hier geht es quasi nur um eine Grundinstallation des ersten Active Directory-Domänencontrollers für ein neues Netzwerk. Viele Punkte können je nach Anforderung variieren.

Basis-Setup

- Windows-Server installieren

- Treiber installieren bzw. updaten

- Netzwerk konfigurieren (Computername, IP-Adresse, Subnetz, etc.)

- Windows-Updates installieren

- Remotedesktop konfigurieren

Active Directory installieren

Bis Windows Server 2008 R2 über

Start - Ausführen - dcpromo

Tipp: Ein explizites installieren der Rollen Active Directory Domänendienste und DNS-Server als auch der dazugehörigen Features ist nicht notwendig. dcpromo prüft ob die entsprechenden Rollen vorhanden sind und installiert Diese gegebenenfalls nach.

Ab Windows Server 2012 über den Server-Manager.

Den Anweisungen folgen und eine neue Domäne in einer neuen Gesamtstruktur erstellen.

Hinweis: Bei der Namensgebung für die Domänen sollte man nach Möglichkeit das sogenannte Split-Brain-Syndrom vermeiden. Das bedeutet, man verwendet für die interne Domäne einen anderen Namen als für die externe Domäne. Beispiel: Im Internet verwendet man für die Homepage die Domäne firma.de. Um Probleme bei der Namensauflösung im internen Netzwerk und Sicherheitsrisiken zu vermeiden kann man den Domänenamen firma.local oder auch intern.firma.de verwenden. Auf jeden Fall sollte sich der interne und der externe Domänennamen unterscheiden.

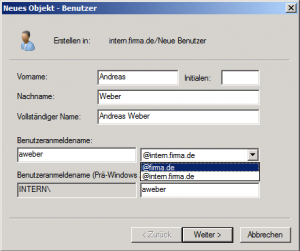

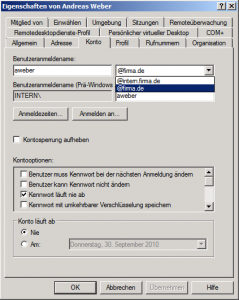

Tipp: Um für den Benutzernamen z.B. die E-Mail-Adresse verwenden zu können, kann man ein bevorzugtes UPN-Suffix konfigurieren. So kann aus benutzername@intern.firma.de dann benutzername@firma.de werden. Mehr dazu siehe weiter unten.

Je nach Anforderung bzw. Größe der Umgebung, kann es aus Performance-Gründen sinnvoll sein, die Active Directory-Datenbank und die Log-Dateien auf weiteren, unterschiedlichen Volumes zu speichern. Beispiel:

Ein RAID5 mit dem Laufwerksbuchstaben N: (N wie ntds.dit) für die Active Directory-Datenbank.

Ein RAID1 mit dem Laufwerksbuchstaben L: (L wie edb*.log-Dateien) für die Protokoll-Dateien.

Ist die Umgebung gewachsen und damit auch die Last für den/die Domänencontroller, kann man die Active Directory-Datenbank und die dazugehörigen Log-Dateien später noch mit Hilfe des Befehls ntdsutil verschieben. Siehe dazu diesen Microsoft TechNet Beitrag.

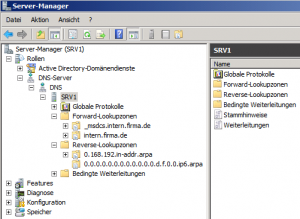

DNS konfigurieren

Reverse-Lookupzone anlegen: Dazu im Server-Manager unter Rollen DNS-Server erweitern. Mit der rechten Maustaste auf Reverse-Lookupzonen klicken und Neue Zone… auswählen. Den Anweisungen folgen und sowohl eine Reverse-Lookupzone für IPv4 als auch für IPv6 konfigurieren.

Active Directory konfigurieren

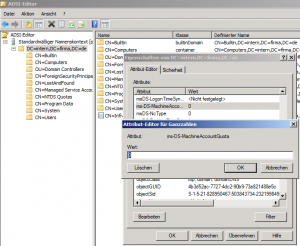

Um zu Verhindern, das normale Benutzer Computer zur Domäne hinzufügen können über Start – Verwaltung – den ADSI-Editor ausführen. Mit der rechten Maustaste auf ADSI-Editor klicken und Verbindung herstellen… auswählen. Den Verbindungseinstellungen-Dialog mit OK bestätigen. Anschließend die Ansicht im linken Bereich erweitern und mit der rechten Maustaste auf den DN der Domäne klicken und Eigenschaften auswählen. Nun das Attribut ms-DS-MachineAccountQuota suchen und den Wert auf 0 setzen.

Dieser Schritt wird empfohlen, da sonst jeder Benutzer bis zu zehn Computer der Domäne hinzufügen kann. Dies kann ein Sicherheitsrisiko darstellen oder zu anderen unerwünschten Nebeneffekten führen.

Organisationseinheiten (OU) dem Verwaltungsmodell entsprechend anlegen. Mindestens aber je eine OU für neue Computer und neue Benutzer anlegen. Standardmäßig erstellt Windows neue Benutzer- und Computerkonten in den Containern Users und Computers. Auf diese beiden Container können keine Gruppenrichtlinien angewendet werden. Dadurch ist es auch nicht möglich Basis-Einstellungen den neuen Objekten zuweisen zu können.

Die Container Users und Computers mit den Befehlen redirusr.exe und redircmp.exe auf entsprechende OUs umleiten. Beispiele:

redirusr "OU=Neue Mitarbeiter,DC=intern,DC=firma,DC=de"

redircmp "OU=Neue Computer,DC=intern,DC=firma,DC=de"

Der Vorteil der Umleitung besteht darin, das man auf die neuen OUs Gruppenrichtlinien anwenden kann und dadurch schonmal Basis-Richtlinien zur Geltung kommen. Bei neuen Computern zum Beispiel das Software, die sowieso auf jedem System vorhanden sein soll, installiert wird. Allem voran ein Anti-Malware-Programm.

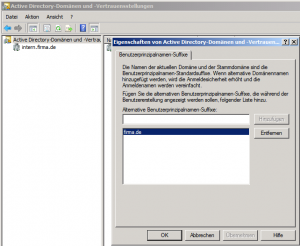

Optional: UPN-Suffix hinzufügen

Wie bereits weiter oben besprochen, kann es notwendig sein, ein anderes UPN-Suffix zu verwenden. Hierzu über Start -Verwaltung – Active Directory-Domänen und -Vertrauensstellungen ausführen, mit der rechten Maustaste auf Active Directory-Domänen und -Vertrauensstellungen klicken und Eigenschaften auswählen. Anschließend auf der Registerkarte Benutzerprinzipal-Suffixe den entsprechenden UPN-Suffix hinzufügen.

Beim Anlegen neuer Benutzerkonten kann nun zwischen dem Domänen- und dem Alternativen-UPN-Suffix ausgewählt werden.

Ferner kann bei bestehenden Benutzern das UPN-Suffix geändert werden.

Optional: Eine Benutzerkontovorlage erstellen

Hierzu mit der rechten Maustaste auf die OU für neue Benutzer klicken und Neu – Benutzer auswählen. Als Namen und Anmeldenamen z.B. _NeuerMitarbeiter angeben. Ggf. das zugehörige UPN-Suffix auswählen. Ein Kennwort angeben und die Option Konto ist deaktiviert aktivieren und das Erstellen des Benutzerkontos abschließen. Nun die Eigenschaften des Benutzerkontos bearbeiten und speichern. Sobald ein neuer Benutzer der Domäne hinzugefügt werden soll, die Benutzerkontovorlage kopieren und Personalisieren.

EFS deaktivieren

Wird im Netzwerk keine Verschlüsselung mittels EFS verwendet, sollte man vorsichtshalber diese Funktionalität deaktivieren. Andernfalls ist es dem Benutzer möglich Ordner und Dateien zu verschlüsseln, allerdings wird dazu ein durch den Benutzer generiertes Zertifikat verwendet. Geht das Zertifikat verloren, ändert man das Kennwort des Benutzers und hat man keinen Recovery-Agent, so können die Daten nicht mehr entschlüsselt werden!

- Die GPMC öffnen.

- Zur gewünschten OU wechseln oder auf Domänen-Ebene ein neues GPO erstellen.

- Zu

Computerkonfiguration - Richtlinien - Windows-Einstellungen - Sicherheitseinstellungen - Richtlinien für öffentliche Schlüssel

wechseln und den Punkt “Verschlüsselndes Dateisystem” mit der rechten Maustaste anklicken, “Eigenschaften” auswählen, auf der Registerkarte “Allgemein” “Nicht zulassen” aktivieren.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 10 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Schreibe einen Kommentar