Bei einem Kunden muss ein betagter und zudem angeknackster Domänencontroller auf Basis von Windows Server 2012 R2 heruntergestuft werden. Weitere Domänencontroller existieren und die FSMO-Rollen wurden bereits vor mehreren Tagen verschoben.

Da dies der erste Domänencontroller in diesem Netzwerk war und zudem der Kunde selbst noch mehr oder weniger wahllos Systeme ans Netz bringt, war nicht ganz klar, ob nicht doch noch irgendein Gerät auf diesen Server zugreift.

Die via DHCP verteilten DNS-Server wurden bereits ebenfalls vor mehreren Tagen aktualisiert, so dass das Risiko relativ gering sein sollte, das noch irgendein Gerät ausgerechnet diesen Server kontaktiert.

Um auf Nummer sicher zu gehen wollte ich dennoch mal nachschauen, was denn noch so alles passiert.

LDAP-Zugriffe mit Ausnahme der anderen Domänencontroller konnten ausgeschlossen werden, da außer Active Directory sonst nichts beim Kunden LDAP verwendet. Die Freigaben waren bereits umgezogen, so das eigentlich nur noch DNS übrig blieb.

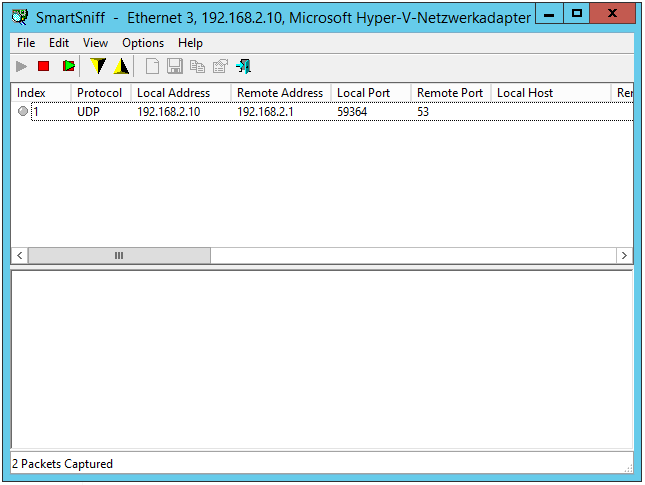

Bevor man nun groß das DNS-Logging aktiviert schien es mir einfacher, einen Tag lang SmartSniff laufen zu lassen. Um gezielt nur die DNS-Zugriffe zu sehen stellt man unter

Options - Capture Filter

folgendes ein:

include:both:udp:53

Startet man nun den Mitschnitt werden nur DNS-Abfragen, sowohl ein- als auch ausgehend, erfasst:

Links:

Links:

Microsoft Docs – DNS Logging and Diagnostics

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 10 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Schreibe einen Kommentar