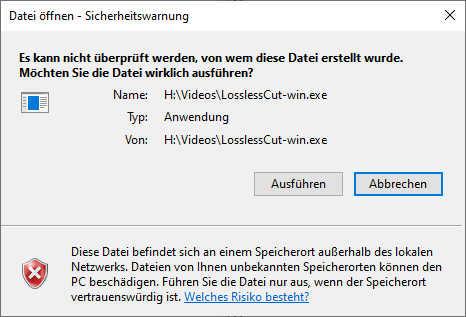

Versucht man eine ausführbare Datei von einem anderen Arbeitsgruppen-Computer oder einem NAS zu starten, erhält man in der Regel folgende Sicherheitswarnung:

Ist der eigene oder der entfernte Computer nicht Mitglied der selben Domäne oder handelt es sich generell um eine Arbeitsgruppen-Umgebung ist diese Meldung normal. Die dahinter stehende Funktionalität soll verhindern, das unbemerkt bzw. ungewollt Anwendungen gestartet werden.

Mittels einer Konfigurationsänderung lässt sich diese Meldung verhindern bzw. dem entfernten Computer oder NAS vertrauen. Grafisch lässt sich unter

Systemsteuerung - Internetoptionen - Sicherheit - Lokales Intranet

nach einem Klick auf “Sites” und “Erweitert” die IP-Adresse, der Computername oder der FQDN des entfernten Computers eintragen. Je nachdem wie das Netzwerk gestaltet ist oder wo sich der entfernte Computer befindet, z.B. anderes Subnetz oder anderen DNS-Domäne, und wie auf Diesen zugegriffen wird, kann es sinnvoll sein alle drei Varianten einzutragen.

Hinweis: Diese Einstellung wird pro Benutzer gespeichert!

Via Gruppenrichtlinie (Lokal oder Domäne) lässt sich die Änderung unter

Benutzer- oder Computereinstellungen - Administrative Vorlagen - Windows-Komponenten - Internet Explorer - Internetsystemsteuerung - Sicherheitsseite

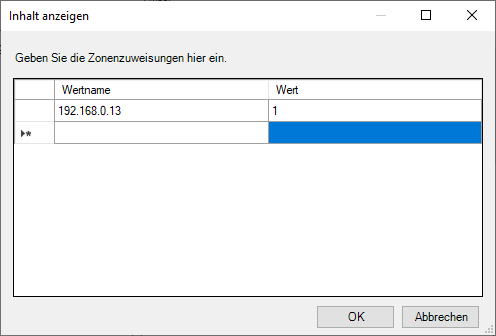

in “Liste der Site zu Zonenzuweisungen” vornehmen. Hierzu muss man folgendes Wissen:

“Wertname” stellt die “Site”, also die eigentliche Ziel-Adresse, dar und mittels “Wert” wird die zugeordnete Zone angeben. Möglich ist:

- 1 = Lokales Intranet

- 2 = Vertrauenswürdige Sites

- 3 = Internet

- 4 = Eingeschränkte Sites

Hinweis: Sobald mittels Gruppenrichtlinie die Sites vorgegeben werden, kann der Benutzer keine eigenen bzw. weiteren Einträge hinzufügen!

Die Einstellung wird in der Registry unter

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap

bzw.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap

gespeichert. Folglich kann man diese ebenfalls via Skript, “reg import” oder auch “reg add” ändern. Ein Beispiel:

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap" /v AutoDetect /t REG_DWORD /d 0 /f reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\%DeploymentServer%" /v * /t REG_DWORD /d 1 /f

Die Änderung greift im Vergleich zu früheren Windows-Versionen, wie z.B. XP, sofort. Ein Neustart ist nicht notwendig.

Quellen:

DeployHappiness – Managing Internet Explorer Trusted Sites with Group Policy

Bents Blog – Sicherheitswarnung „Datei öffnen“ in Domänen via Gruppenrichtlinien abschalten

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 10 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

es gibt kein gpedit.msc auf win 11 HOME

https://www.youtube.com/watch?v=Dmy_LbsJJec

https://www.mcseboard.de/topic/222256-es-kann-nicht-%C3%BCberpr%C3%BCft-werden-von-wem-diese-datei-erstellt-wurde-deaktivieren/?do=findComment&comment=1454479

@anonymus

Das stimmt, du kannst den Registryschlüssel aber bauen und mit psexec und reg add via Skript auf anderen Maschinen deployen. Lokal einfach anklicken und registry zusammenführen.

Unter Windows 2022 Server funktioniert die Anleitung nicht.

Ich trage unter lokales Internet die IP des Server und zusätzlich den Namen Server1 dort ein.

Unter vertrauenswürdige Sites trage ich das Netzwerklaufwerk Z:Anwendung (das Laufwerk befindet sich selbst auf dem Server). Dann erscheint dort danach file:\server1.

Öffne ich eine Programm unter Z:Anwendung , dann tauch immer noch die Sicherheitsmeldung auf. 🙁 Neustart hilft auch nicht!

Öffne ich hingegen das Programm von dem lokalen Laufwerk auf dem Server taucht wie gewohnt nicht die Meldung auf.

Verhindert Windows 2022 Server diese Einstellung?

Es reicht i.d.R. aus wie beschrieben unter “Lokales Intranet” die IP und/oder den FQDN und/oder den Servernamen einzutragen. Ich habe die Vorgehensweise gerade zur Sicherheit nochmal unter Windows 11 Pro und Windows Server 2022 durchgespielt und hier läuft das so wie beschrieben bzw. wie es soll.

Netzlaufwerke werden unter Windows entsprechend je nachdem wie sie verbunden wurden zu IP oder FQDN oder Servernamen aufgelöst, daher ist es wichtig, dementsprechend die Einträge zu setzen.

Ein Beispiel:

Das Netzlaufwerk “Z:” verweist auf “\srv01.domain.tldshare”, folglich muss “srv01.domain.tld” unter “Lokales Intranet” eingetragen werden.